Windows 10 funktioniert fast genau wie frühere Windows-Versionen, in vielen Punkten ist es besser. Allerdings ist der Datenschutz schlecht voreingestellt:

Windows 10 funktioniert fast genau wie frühere Windows-Versionen, in vielen Punkten ist es besser. Allerdings ist der Datenschutz schlecht voreingestellt:

- W10 sammelt Benutzerdaten und -verhalten und sendet dies an Microsoft in den USA.

- Microsoft wertet diese Daten aus, erstellt Benutzerprofile und verkauft sie für Werbezwecke. Damit will Microsoft Geld verdienen, wie Goggle und Facebook und andere auch.

Wie kann ich mich gegen die Datensammlung durch Microsoft schützen?

- Datenschutzeinstellungen

- Cortana

- Internetbrowser und Suchmaschine

- Gibt es Alternativen zu Windows?

Datenschutzeinstellungen

- Bei der Installation von W10 wird die „Express-Einstellung“ angeboten. Damit geht es schnell und einfach, aber der Datenschutz ist auf „sehr geschwätzig“ eingestellt.

- Die Datenschutzeinstellungen kann man sehen und manuell bearbeiten:

Win-Symbol links unten | Einstellungen | Datenschutz

Dort stehen Einstellungen zu: Allgemein / Position / Kamera / Mikrofon / Spracherkennung, Freihand und Eingabe / Kontoinformationen / Kontakte / Kalender / Anrufliste / E-Mail / Messaging / Funkempfang / Weitere Geräte / Feedback und Diagnose / Hintergrund-Apps. Man kann diese Funktionen auf EIN oder AUS stellen oder für eine manchmal lange Liste von Apps ( = Applications = Anwendungen = Programme) einzeln einstellen.

- Besonders delikat ist der Zugriff auf Mikrofon und Kamera, ohne dass dies der Benutzer gezielt gestartet hat.

Cortana

Cortana ist ein Programm, das Sprache als Eingabe versteht und Sprache ausgibt. Es ist bequem, wenn man seinem Computer fragt: „Cortana, habe ich heute einen Termin?“ und der Computer antwortet „Neun Uhr dreißig VHS Brilon.“

ABER:

- Das Mikrofon im Computer ist dauernd ein und Cortana hört dauernd zu.

- Die Sprachdaten werden nicht zuhause im Computer verarbeitet, sondern per Internet übertragen und bei Microsoft in den USA ausgewertet.

Wer das nicht möchte, kann Cortana abstellen.

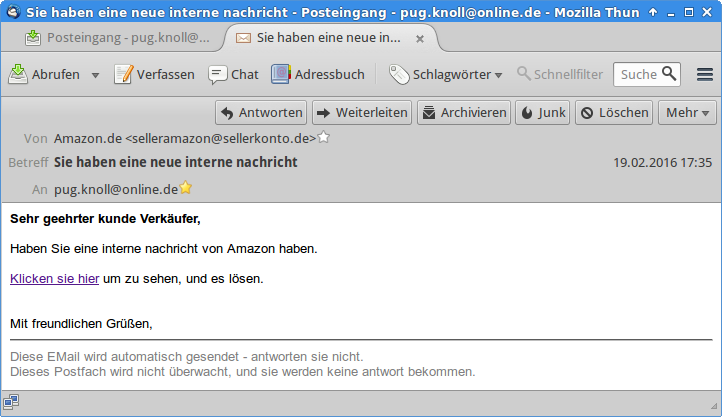

Internetbrowser und Suchmaschine

W10 verwendet das Programm „Edge“ als Internetbrowser und „Bing“ als Suchmaschine. Die Suchmaschine „Bing“ meldet die Suchbegriffe „nach Hause“ ebenso wie das Benutzerverhalten (welche Internetseiten, wie lange, welche Klicks) und verknüpft dies mit der Computeradresse. Das tun Google, Yahoo, web.de und andere auch. Damit werden Benutzerprofile erstellt und zu Werbezwecken verkauft.

Wer das nicht will, sollte Mozilla Firefox als Internetbrowser und startpage.com/deu als Suchmaschine installieren. Startpage speichert keine Computeradressen und erstellt keine Benutzerprofile. Der Server steht in den Niederlanden und unterliegt europäischem Datenschutzrecht.

Gibt es Alternativen zu Windows?

Ja, Apple Computer. Aber auch Apple sammelt Daten und deren Sprachprogramm heißt nicht Cortana, sondern Siri.

Ja, das freie und kostenlose Betriebssystem Linux, das Benutzerdaten und -verhalten nicht sammelt. Und es gibt für fast alle Anwendungen kostenlose Programme. Allerdings stellen nicht alle Gerätehersteller passende Treiber bereit.

Viele Benutzer verwenden deshalb ein Doppelsystem, wo man Windows im Einzelfall betreiben kann und für den Alltag, insbesondere für Internet und E-Mail Linux beispielsweise Xubuntu oder MX einsetzt.